Багато з нас не мали іншого вибору, як бути вдома, дещо, деякі робити добро, а інші, щоб увійти в темну сторону. У цій статті ми поговоримо про деякі вразливості, які були знайдені в найбільш використовуваних інструментах під час ув'язнення.

Вразливість у масштабі

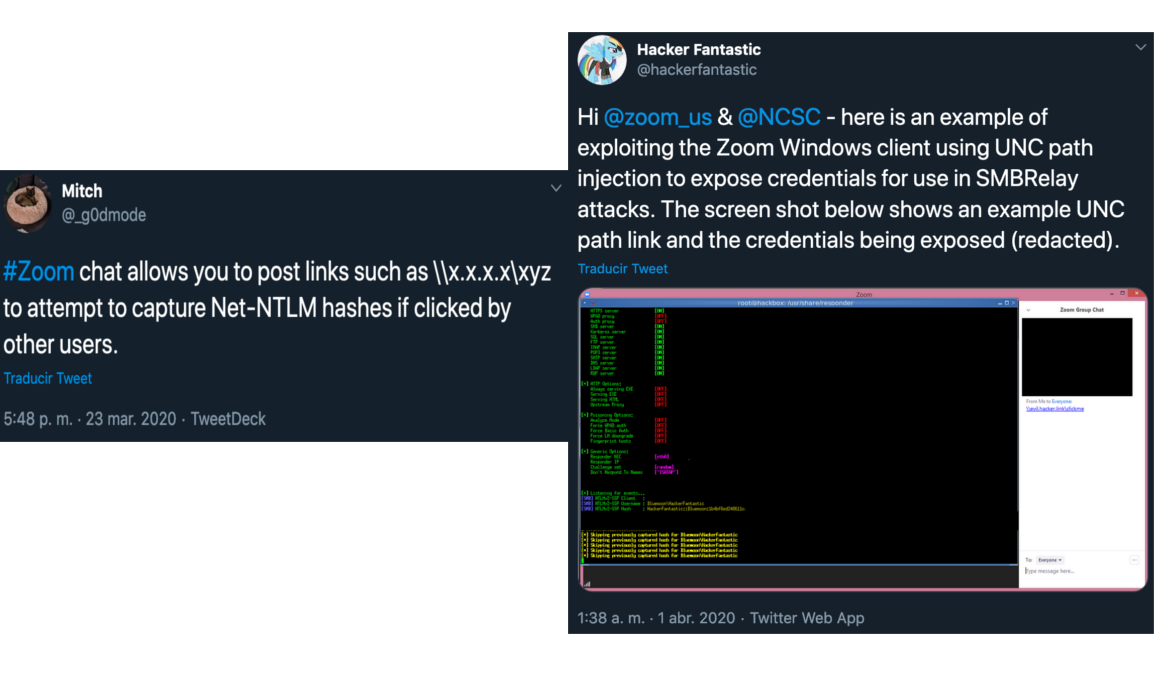

Zoom - це застосування відеоконференцій та віртуальних зустрічей для Windows, Android та Apple платформ як для ПК, так і для мобільних пристроїв. Все почалося з відкриття помилки , знайденого експертом з комп'ютерної безпеки @_g0dmode , з Pseudony Mitch , і опубліковано в їхньому акаунті Twitter " Zoom дозволяє публікувати посилання, такі як \\ xxxx \ xyz, щоб спробувати захопити хеш -netlm значення, якщо інші користувачі натиснуть на них " 03/23/202020.

Пізніше, 1 квітня, Метью Хікі, співавтор та менеджер технічного розвитку та правильна операція в House Ltd , провели тест і була ефективно правильною, помилка здійснилася. Меттью сказав у своєму твіті , згадуючи @Zoom_US та @NCSC , наступне: " Далі, приклад того, як клієнт Windows Zoom вибухає, шляхом введення маршруту UNC, викриття облікових даних, використовуючи атаки Mmbrelay ... ". Меттью сказав BleepingCompter , що крім крадіжки облікових даних, програми можуть бути виконані, коли натискають на посилання. Для всього цього, Zoom Video не робив жодної заяви і не опубліковано у своєму блозі нічого про те, що сталося.

UNC або Universal Name Convention: Microsoft Windows визначила посилання UNC для створення загального синтаксису того, як вказати маршрут ресурсу .

Ми пояснюємо процес трохи краще:

Zoom для Windows використовує UNC's для розкриття посилання під назвою HyperLink, коли користувач натискає на це посилання , операційна система працює для встановлення з'єднання, для того, щоб мати можливість отримати доступ до ресурсу без проблем (будь то документ Word, Excel ... або будь -який інший ресурс), він тут, коли надсилаєте своє ім’я та хеш нитки фіксованих альфаномермерних

31 березня BleepingComputer дає нам попереднє рішення , яке допомагає цьому процесу не відбуватися, змінюючи групову політику безпеки.

Zoom Video працювало над вирішенням проблем та оновленням інструментів у версії 4.6.19253.0401, йому вдалося зробити посилання UNC стали гіперпосиланнями.

WhatsApp випускає 6 вразливих місць у безпеці його застосування

Комп'ютерна безпека є на 100% надійною , і доказом цього є Par Excellence WhatsApp Messenger або просто WhatsApp.

Напевно, більшість із вас використовували заявку для спілкування зі своїми колегами або з родичами. Ну, будьте обережні, адже WhatsApp помітив 6 вражаючих невдач у своєму відомому додатку.

Помилки були опубліковані на їхньому новому веб -сайті, присвяченому інформуванню загальних вразливостей та виставок, стандартній номенклатурі.

Дві помилки були знайдені через програму Rewards та інших чотирьох, оглядом коду . Почнемо їх пояснювати:

CVE 2020-1894: Проблема лежить у переповненні пам'яті , що дозволило віддалено виконувати код через повідомлення з шкідливим кодом . Усі, хто має версію Android до v2.20.35 або Business v2.20.20, повинні оновити якнайшвидше. Також входили ті, хто має iPhone з версією WhatsApp до v2.20.30 та Business v2.20.30.

CVE-2020-1891: Користувач керував параметром відеодзвінка та дозволив писати поза межами на 32-бітних пристроях. Пристрої Android до версії v2.20.17 та бізнес до v2.20.7 та пристроїв iPhone до версії v2.20.20 та бізнес до v2.20.20

CVE-2020-1890: Зловмисник міг надіслати змінене мультимедійне повідомлення , наприклад, надсилання наклейки, де він зберігає навмисну URL-адресу. Ті, хто має Android з версією WhatsApp v2.20.11 або бізнесом до v2.20.2.

CVE-2020-1889: Завданням є упущення функцій безпеки, дозволених витяжкою тестової області в електроні, та ескалація привілеїв, що поєднується з будь-якою вразливістю виконання віддаленого коду в процесі візуалізації тестової області, дозволене недоступним у робочому столі WhatsApp у попередній версії до V0.3.4932.

CVE-2020-1886: У переповненні буфера ви можете дозволити писати поза межами через відеодзвінок , особливо після отримання та відповіді на нього . Кожен, хто має версію WhatsApp на Android з версією v2.20.11 або попереднім та бізнесом до версії v2.20.2.

CVE-2019-11928 : У робочому столі WhatsApp у версіях до V0.3.4932 помилка в перевірці запису може запустити сценарій у повідомленні про місце розташування .

Завжди наявність наших оновлених програм - це одна з порад, про які зауважує Gowtech у своїх статтях, щоб продовжити життя нашого комп’ютера .

Microsoft випускає нові патчі для всіх версій Windows 10, що виправляє вразливості в Intel Chips

Microsoft готується до чудового оновлення для наступного року визволенням для патчів для нашої улюбленої операційної системи.

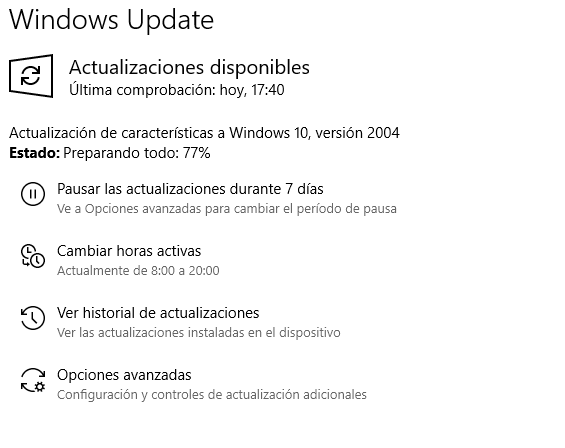

А в травні цього року версія 20H1 була доступна в оновленні Windows, де знайдені вдосконалення, засоби відмови, але також багато вразливих місць. Ми посилаємось на останнє оновлення Windows 10 версії 2004, яке вирішує проблему Universal Windows Platform, Microsoft Store, що дозволило аутентифікацію входу унікальний.

Це одна з 128 домовленостей, яка була зроблена в цьому останньому травні оновлення, але у вересні він був випущений і доступний лише для тих комп'ютерів, які мають чіп Intel. Він асоціюється з патчем KB457758

Наступний список відповідає нумерації патча, пов'язаного з кожною версією Windows:

- KB4558130 для Windows 10 2004.

- KB4497165 для Windows 10 1909 або 1903.

- KB4494174 для версії 1809.

- KB4494451 для версії 1803.

- KB4494452 для версії 1709.

- KB4494453 для версії 1703.

- KB4494175 для версії 1607.

- KB4494454 для інших версій Windows 10.

Пам'ятайте, що оновлення Windows 10 , і користувачеві взагалі не потрібно втручатися, за винятком часу, щоб вимкнути або перезапустити, щоб оновлення мали ефект.

Команда Gowtech надає свої послуги як великим компаніям, так і малим користувачам, які потребують порад, введення в експлуатацію комп'ютерної безпеки або будь -якої іншої пропозиції, пов'язаної з цифровою трансформацією їхнього бізнесу. Проконсультуйтеся з нами .